Mejores Prácticas para la Gestión de un SIEM

Múltiples Facetas del SIEM Management

Cuando se trata de gestionar un SIEM, hay una serie de factores que usted necesita considerar:

• Operacional: Esto incluye las tareas diarias y el funcionamiento real del SIEM. Se trata de asegurarse de que los datos que vienen en son correctos, los recolectores de logs se están ejecutando, los dispositivos están activos y la reporteria y el software que está utilizando está al día.

• Rendimiento: ¿El sistema funciona lo suficientemente bien para hacer una correlación efectiva en tiempo real? Por ejemplo, cuantas más reglas agregue, más lento será. Usted necesita cerciorarse de que el SIEM sigue funcionando con eficacia. También debe examinar cómo las personas están utilizando el sistema y asegúrese de actualizar periódicamente. Además, asegúrese de que todos los que acceden a la SIEM tiene una razón legítima para hacerlo y que no es alguien con la autorización equivocada viendo cosas que no deben estar viendo.

• Respuesta: Esta faceta de la gestión de SIEM comienza con la definición de su proceso de investigación / alerta / escalada. Cuando aparece una alerta, ¿cómo sabes lo importante que realmente es? ¿Cómo sabes lo que hay que hacer? Obviamente, usted necesita responder en algún momento – debe haber varias capas de analistas.

________________________________________

Casos de Uso y Implementación del SIEM

Una vez que su SIEM está en funcionamiento, es necesario definir lo que desea lograr. A menudo, las organizaciones recolectan una gran cantidad de datos durante varios meses, pero no pueden entender qué están tratando de hacer con todos esos datos. Lo están haciendo mal?. Es mejor decir: esto es lo que queremos lograr; ¿Qué datos necesitamos para lograrlo?

Las siguientes son algunas de las recomendaciones para sacar el máximo provecho de su SIEM:

• Enfoque en sus activos / máquinas: Identifique sus activos más valiosos: las máquinas de alto impacto comercial (High Business Impact – HBI) y segmentos de red. Incluso la simple identificación de ellos puede ser muy difícil, pero garantizo que el tiempo se gasta bien. Después de todo, usted necesita saber lo que está protegiendo.

• Modelo de un conjunto de casos de uso en torno a su HBI: Aprenda lo más que pueda sobre ellos: ¿Qué software se ejecuta en ellos? ¿Qué procesos se están ejecutando? ¿Qué puertos están abiertos? Y desde el punto de vista de la red, ¿con qué otras máquinas se están comunicando? ¿Qué máquinas internas tienen acceso a hablar con ellos? ¿Hablan con el mundo exterior? ¿Qué máquinas? ¿Cuántas diferentes? ¿Cuando? Es importante usar la imaginación para llegar a más casos de uso. Supervise las máquinas durante una semana y comience a definir algunas políticas / métricas que puede supervisar. Mantener la persistencia en el tiempo es importante.

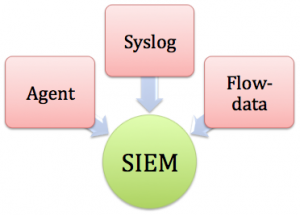

• Con base en sus casos de uso, determine qué datos necesita: Se sorprenderá de lo que aprende. Sus registros de IDS pueden perder de repente mucha importancia, pero los registros de autenticación y los flujos de red pueden resultar prácticamente útiles. Observe cómo cambié las cosas; En lugar de tener los datos que dictan sus casos de uso, usted tiene los casos de uso y qué datos recopilan.

• Descubra cómo implementar realmente sus casos de uso: Su SIEM probablemente va a ser el punto central para la mayoría de las implementaciones de casos de uso. Sin embargo, no podrá resolver todos sus casos de uso. Es posible que necesite algunas herramientas bastante específicas para modelar el comportamiento de los usuarios, las comunicaciones de la máquina, etc. Trate de trabajar con lo que tiene, por último, una vez que se han creado los casos de uso, la siguiente pregunta debe ser: «Avanzando, ¿qué tenemos que hacer?» Obviamente, no puede permanecer estático, es necesario modificar regularmente sus casos de uso. Es necesario implementar un proceso para ver qué indicadores externos utilizar para empezar a construir nuevos casos de uso. Esto incluye noticias de seguridad que salen, nuevas vulnerabilidades, etc. También debe estar monitoreando constantemente el panorama de amenazas, como si se están descubriendo más casos de amenazas internas o algo así.

El «SIEM Trade-Off» y las posibles trampas

Cuando se trata de LogRhythm y otros SIEM como Splunk, usted debe ser consciente del hecho de que siempre hay un trade-off. SIEMs son eficaces cuando se trata de correlación en tiempo real, pero generalmente carecen de la capacidad de buscar rápidamente a través de los datos. Siempre es un gran compromiso.

Aquí es donde un montón de organizaciones se están moviendo a un enfoque de dos vías y la adición de una solución de gestión de registro en la parte superior del SIEM. La gestión de registros puede ser cualquier cosa desde una herramienta de código abierto hasta algo igual a Splunk que le permite descargar la búsqueda y la retención de los registros, en lugar de hacerlo en el SIEM.

Hay algunas trampas potencial a considerar:

• Subestimar el esfuerzo necesario: Cuando acaba de entrar en el proceso de administracion de un SIEM, puede ser fácil subestimar el esfuerzo que se necesita para llevar realmente los datos a bordo. Estos datos de navegación es generalmente lo que toma la mayor parte del tiempo. Debe identificar dónde se generan los datos, luego ir a su equipo de red para asegurarse de que todo se ha reconfigurado correctamente, etc. Este aspecto es generalmente subestimado es un esfuerzo enorme.

• Mantenimiento: Una vez que el SIEM está operativo, el mantenimiento es muy importante. Debe estar confirmando regularmente que los datos vienen de todas las fuentes que usted espera y que todos los dispositivos están informando, Automatizar tanto como sea posible. Además, es fundamental garantizar que los sistemas se mantengan actualizados. Puede ser fácil pensar: «Bueno, tengo estas reglas y están buscando este tipo de cosas», sin darse cuenta de que la lista debe actualizarse todo el tiempo. Si el SIEM no lo sabe, no enviará una alerta, así que asegúrese de no volar ciego simplemente porque no está actualizando adecuadamente el SIEM.

Finalmente, cuando se trata de gestionar un SIEM, la clave es entender primero lo que, exactamente, está buscando lograr, y luego construir e implementar casos de uso relevantes. Una vez que el SIEM esté en funcionamiento, asegúrese de actualizar y mantener periódicamente sobre la base de las nuevas amenazas que pueden estar en el horizonte.